服务热线:400-1088-025

风险评估服务是依据GB/T 20984-2022《信息安全技术 信息安全风险评估方法》标准对客户信息系统开展的风险评估工作,具体内容包括用户信息系统安全现状,对信息资产面临的威胁、存在的脆弱性、现有防护措施及综合作用而带来风险的发生可能性评估,最终提供全面的风险评估报告。

风险评估的目的是通过对客户资产进行全面了解和风险掌控评估,分析信息系统及其所依托的网络架构、网络设备、安全设备、中间件、数据库的安全现状,识别组织面临的网络与信息安全威胁和风险,明确采取何种有效措施,降低安全事件发生的可能性或者其所造成的影响,减少业务系统的脆弱性,从而将风险降低到可接受的水平。同时,全面掌握客户资产的安全防护水平,检验网络与信息安全规划建设的成效,为管理层加强网络与信息安全保护管理工作提供科学的决策依据。

一、服务内容

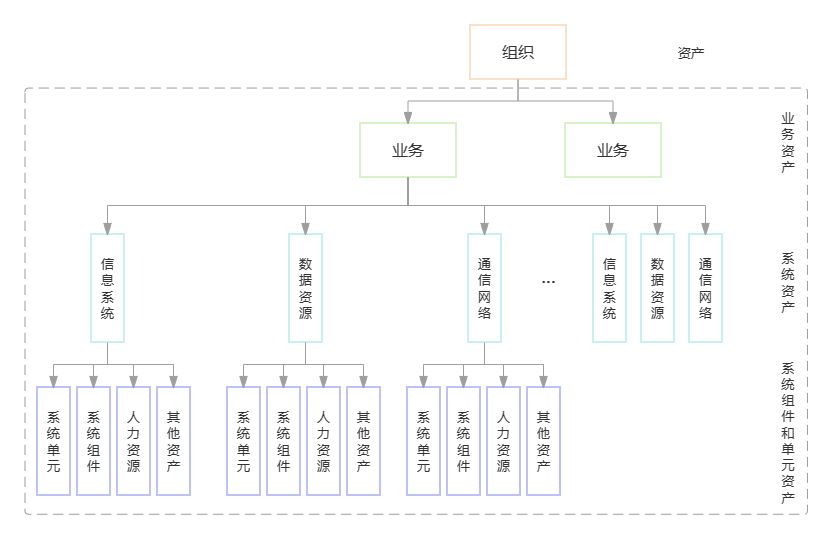

1.资产识别

资产识别的目的在于全面掌握评估对象的现状信息。是对评估范围内的网络与信息系统设备属性(资产功能、IP地址、使用状态、物理位置、资产厂商、资产型号、资产责任部门、维护人员等)进行识别和确认,并对资产进行分类整理(资产层次可划分为业务资产、系统资产、系统组件和单元资产)。

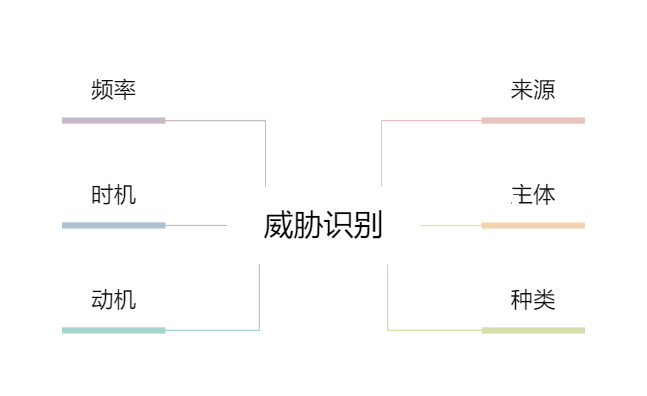

2.威胁识别

威胁识别是指确定可能对组织或系统造成危害的威胁,并对其进行分析的过程。威胁获取的方法有:人员面谈、入侵检测系统收集的信息和人工分析等。以下是在威胁识别过程中常考虑的内容:

3.脆弱性识别

脆弱性识别是风险评估中最重要的一个环节。脆弱性识别可以以资产为核心,针对每一项需要保护的资产,识别可能被威胁利用的脆弱性,并对脆弱性的严重程度进行评估;也可以从物理、网络、系统、应用等层次进行识别,然后与资产、威胁对应起来。脆弱性识别的依据可以是国际或国家安全标准,也可以是行业规范、应用流程的安全要求。对应用在不同环境中的相同的脆弱性,其影响程度是不同的,评估方应从组织安全策略的角度考虑,判断资产的脆弱性被利用难易程度及其影响程度。同时,应识别信息系统所采用的协议、应用流程的完备与否、与其他网络的互联等。

脆弱性识别所采用的方法主要有:问卷调查、工具检测、人工核查、文档查阅、渗透性测试等。

4.已有安全措施识别

已有安全措施的识别和确认主要分为两部分:技术控制措施的识别与确认、管理和操作控制措施的识别和确认。

识别完已有安全措施后,需要对已有安全措施的有效性进行确认,一般采取以下三种方式进行确认:访谈和调查、工作原理分析、无害测试。

最后,已有安全措施的确认与脆弱性识别存在一定的联系。一般来说,安全措施的使用将减少系统技术或管理上的脆弱性,但安全措施确认并不需要和脆弱性识别过程那样具体到每个资产、组件的脆弱性,而是一类具体措施的集合,为风险处理计划的制定提供依据和参考,结合网络及业务特点,对安全措施进行确认并对相关脆弱性进行降低。

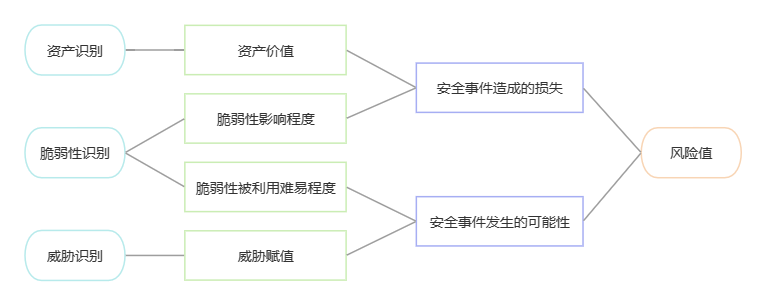

5.风险分析

风险分析是指对客户资产面临的各种潜在风险进行系统性评估和分析的过程风险,风险分析包括:

Ø 建立风险模型

Ø 风险分析计算

Ø 风险评价

最后根据风险评价准则对系统资产风险计算结果进行等级处理。

6.风险处置

确定风险处置原则和风险处置措施,提出风险处置建议。

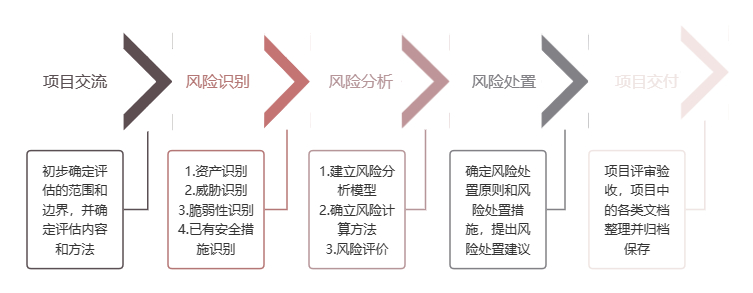

二、服务流程

三、服务优势

Ø 涵盖全面的风险识别、分析、评估和管理流程,确保风险评估的全面性和准确性。

Ø 能够帮助客户充分利用外部资源,避免内部资源分散和浪费,提高效率和成本效益。

Ø 能够根据客户的具体需求和特点,提供定制化的风险管理建议和解决方案,帮助客户有效地应对风险。