服务热线:400-1088-025

当前位置:关于我们 > 公司新闻

当前位置:关于我们 > 公司新闻第23届Gartner安全与风险管理峰会上,Gartner知名分析师Neil McDonald发布了11个信息安全技术:

1)Cloud Workload Protection Platforms:云工作负载保护平台CWPP

2)Remote Browser:远程浏览器

3)Deception:欺骗技术

4)Endpoint Detection and Response:端点检测与响应EDR

5)Network Traffic Analysis:网络流量分析NTA

6)Managed Detection and Response:可管理检测与响应MDR

7)Microsegmentation:微隔离

8)Software-Defined Perimeters:软件定义边界SDP

9)Cloud Access Security Brokers:云访问安全代理CASB

10)OSS Security Scanning and Software Composition Analysis for DevSecOps:面向DevSecOps的开源软件(OSS)安全扫描与软件成分分析

11)Container Security:容器安全

而这11个信息安全技术也代表了今后信息安全技术发展的趋势,同时,Gartner也预测未来至少10%的企业组织将利用SDP技术来隔离敏感的环境实现更为完善和理想的微隔离区域。

随着IT基础架构变得更加动态,新的物理环境、平台和应用程序部署方法创建了许多潜在的新领域。传统的以外围边界为中心的安全性的价值将大大降低。相反,IT安全团队越来越需要增强其检测和防止异构数据中心、工控网络和云资产之间的横向移动的能力。

一、 什么是微隔离技术?

微隔离越来越被广泛认为是保护数据中心、工控网络和云资产的理想实践解决方案:

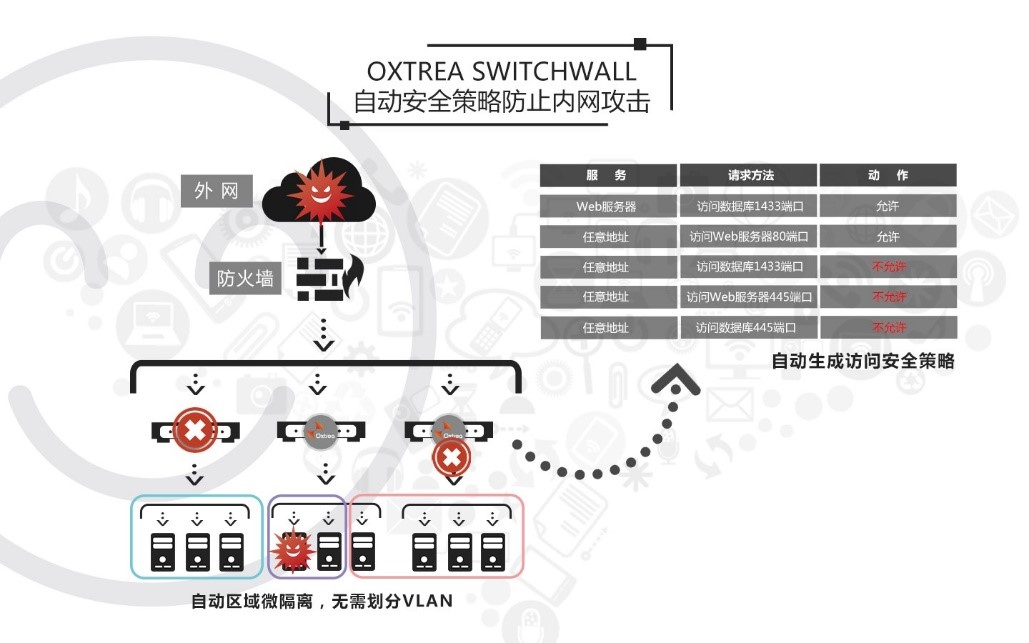

1、 微隔离技术规定了哪些应用程序可以和不能彼此通信。

2、 微隔离技术不同于传统VLAN技术的网段隔离,而是基于应用连接关系和端口级别的隔离技术,且微隔离的主机可以处在同一VLAN中。

3、 在此模型中精心设计的策略不仅可确保阻止任何未经授权的通信尝试,还可以触发警报,提示可能存在入侵者。

二、 微隔离的目的是什么?

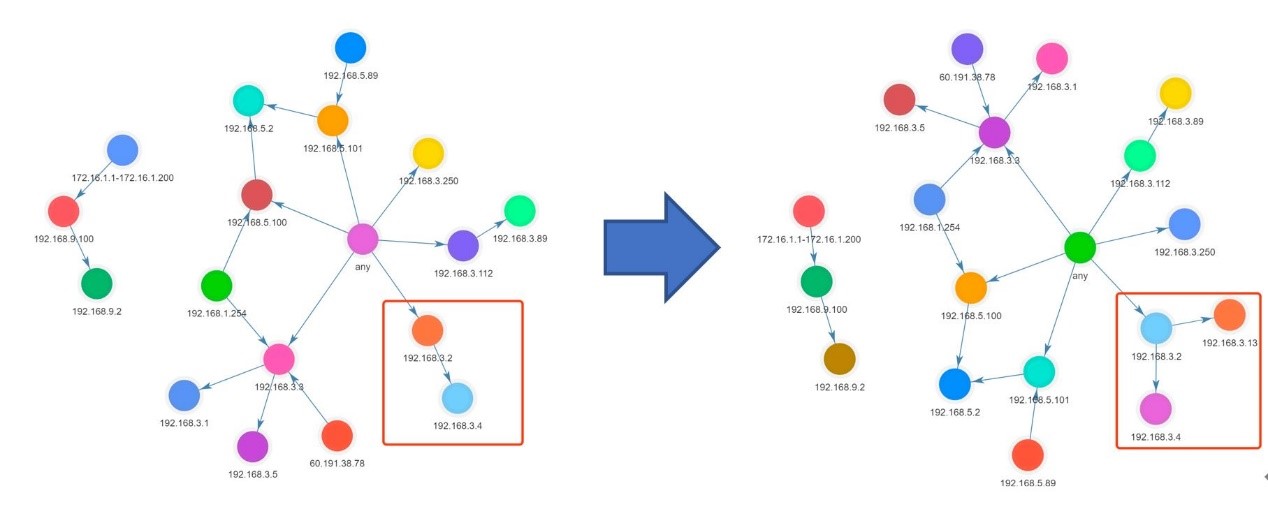

1、 发现应用程序依赖性以减少攻击面,保护关键应用。

2、 一旦确保了系统基础结构的各个部分的安全,维护每个系统的安全性就会变得容易得多,因为每个部分都可以较小规模维护,问题区域可以被隔离和解决。

3、 当网络的每个部分都配备检查点和安全边界时,病毒或恶意文件也很难感染整个网络。将服务器和系统隔离到单独的区域中,防止入侵者或恶意软件从一个区域移动到另一个区域,并限制了潜在的可能性。

4、 即使攻击者能够破坏网络的一部分,他们也将无法使用跳板来到达任何其他区域。

三、微隔离技术如何进行部署?

1、通过识别数据中心内的所有应用程序网络流,以建立应用程序为中心的交互模型。同时,这种模型应该能够提供直观的可视性。

2、根据交互模型定义哪些应用程序需要能够相互通信,从而创建各应用的逻辑分组。

3、跨架构分布式部署,去中心化集中管理,同时适配物理架构,虚拟化架构。

4、无代理模式部署,在主机侧部署代理会让用户感到性能、兼容性、维护易用性等诸多困扰,而消除这些困扰较为理想的方式就是在无代理部署的前提下同时实现微隔离。

四、微隔离的好处有什么?

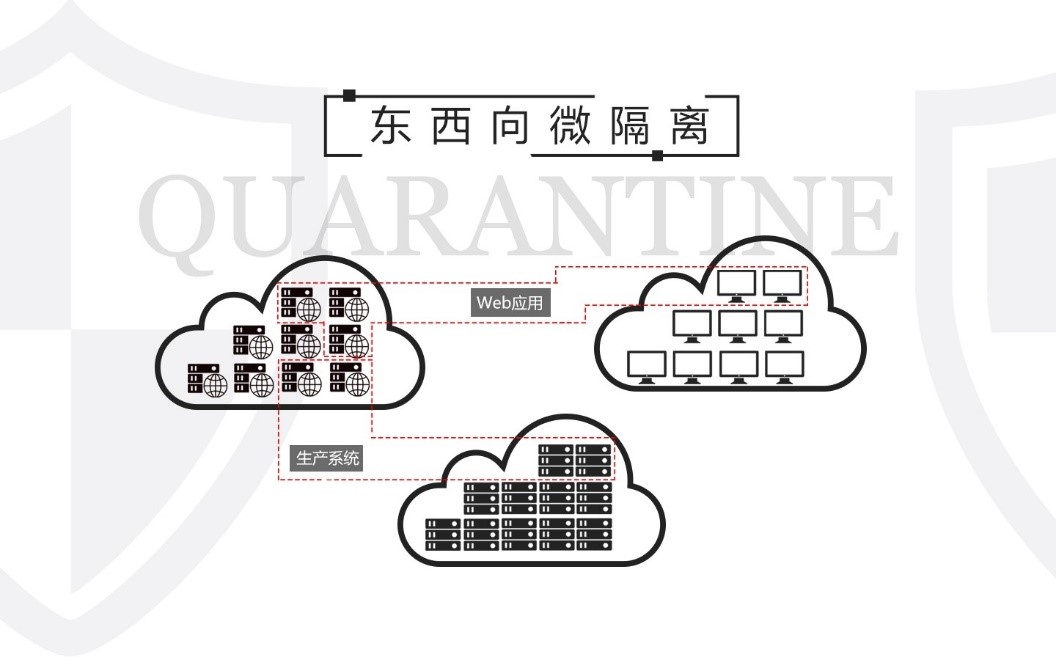

1、 传统安全设备可以保留在适当的位置,以维持外围(南北)防御。而微隔离限制了内部工作负载之间的不必要通信(东西向)。

2、 隔离网络的敏感应用和数据,使其远离价值不高且加固程度较低的区域。微隔离可以降低攻击者从一台受损设备移至另一台受损设备的风险。

3、 微隔离通常是在软件中完成并实施的,这使得定义细粒度的细分更加容易。通过软件定义微隔离策略可以更有效、更直接、更弹性的实施安全访问策略。

五、极元Oxtrea微隔离硬件产品形态

以极元可信防御系统的OSW-2800系列为例,单台设备提供48个千兆接口用于微隔离。