服务热线:400-1088-025

当前位置:关于我们 > 公司新闻

当前位置:关于我们 > 公司新闻Microsoft远程桌面服务远程代码执行漏洞(CVE-2019-0708)

小心啊!打雷喽!下雨收衣服阿......

2019年5月14日,一条漏洞刷爆安全圈,微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。最终可能会像野火一样蔓延至整个系统,从而让整个系统瘫痪。

微软表示这个问题并非出在RDP协议上,而是服务本身。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。

影响范围

该漏洞影响了某些旧版本的Windows系统,如下:

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

解决方案:

1、治标治本的方案:

u 立即更新补丁

2、临时防护措施:

u 禁用远程桌面服务。

u 通过主机防火墙对远程桌面服务端口进行阻断(默认为TCP 3389)。

u 启用网络级认证(NLA),此方案适用于Windows 7、Windows Server 2008和Windows Server 2008 R2。启用NLA后,攻击者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证,然后才能利用此漏洞。

上面的内容,是否已经看腻了!?

在部署了极元Oxtrea SwitchWall的网络中,大可不必如此惊慌:

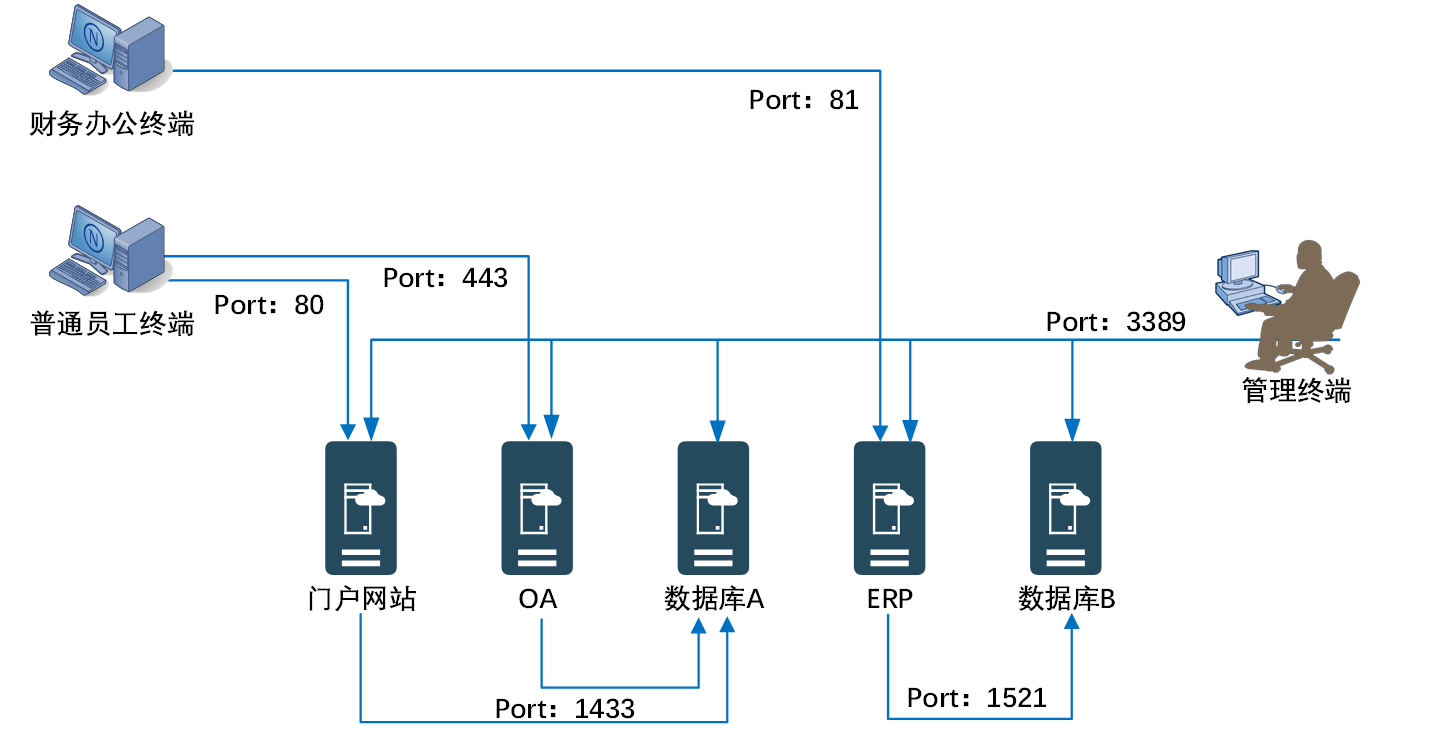

1、微隔离显神威

还是用以前发的一张图来说明,在建立了微隔离的环境中,服务器的3389端口早已被限制到很小的权限,只有管理终端有权限可以访问,其他任何主机都不允许访问。因此,3389端口并不是任何人都可以访问的。

同时,由于Oxtrea SwitchWall是部署在接入层的,如果想临时关闭端口,只要在Oxtrea SwitchWall下发一条访问控制策略即可:Any—Any:3389—Deny。接着就可以安心的先打补丁,打完补丁再把策略停用即可。

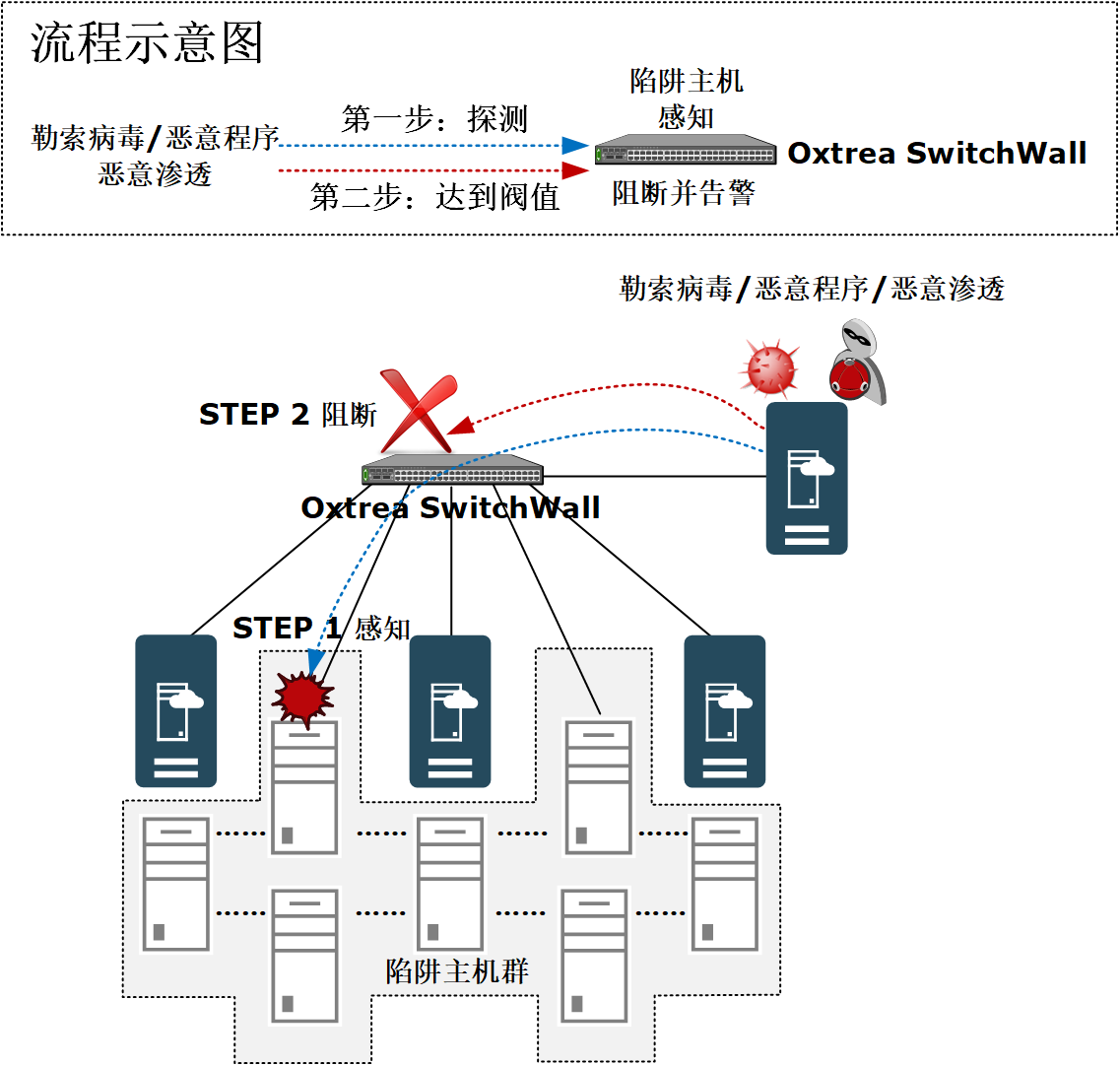

2、全息诱捕主动拦截

当网络中已经有主机被植入恶意程序或者有恶意渗透行为,想利用该漏洞进行蔓延的时候,首先都会主动的探测内网中所有存活的主机及其是否开启了3389,然后再进行下一步的动作。由于陷阱主机群也开放了3389端口,因此,进行探测3389的动作必然会被陷阱主机群所感知,此时Oxtrea SwitchWall同样会将该源IP进行阻断,避免其扩散,同时发出日志告警,提示管理者对其采取后续的应对措施。

3、虚拟化平台同样适用

极元发布的基于虚拟化平台的Oxtrea vSwitchWall for VMware,可以在Vmware平台下同样实现以上功能,无需依赖Vmware NSX,同时性能无瓶颈,数据的转发完全依赖内置的虚拟化分布式交换机。